酒桌上的一些小道理

酒桌上的一些小道理

作者:admin 日期:2008-10-02

第一,如果自己不能喝,丫就别开始第一口,自己端着饭碗夹了菜一边吃着去。

第二,如果确信自己要喝,就别装墨迹,接下来就是规矩了。

规矩一,酒桌上虽然“感情深,一口闷;感情浅,舔一舔”但是喝酒的时候决不能把这句话挂在嘴上。

规矩二,韬光养晦,厚积薄发,切不可一上酒桌就充大。

规矩三,领导相互喝完才轮到自己敬。

规矩四,可以多人敬一人,决不可一人敬多人,除非你丫是领导。

规矩五,自己敬别人,如果不碰杯,自己喝多少可视乎情况而定,比如对方酒量,对方喝酒态度,切不可比对方喝得少,要知道是自己敬人。

规矩六,自己敬别人,如果碰杯,一句,我喝完,你随意,方显大肚。

规矩七,自己职位卑微,记得多给领导添酒,不要瞎给领导代酒,就是要代,也要在领导确实想找人代,还要装作自己是因为想喝酒而不是为了给领导代酒而喝酒。比如领导甲不胜酒力,可以通过旁敲侧击把准备敬领导甲的人拦下。

规矩八,端起酒杯(啤酒杯),右手扼杯,左手垫杯底,记着自己的杯子永远低于别人。自己如果是领导,知趣点,不要放太低,不然怎么叫下面的做人?

规矩九,如果没有特殊人物在场,碰酒最好按时针顺序,不要厚此薄彼。

规矩十,碰杯,敬酒,要有说词,不然,我tmd干吗要喝你的酒?

规矩十一,桌面上不谈生意,喝好了,生意也就差不多了,大家心里面了了然,不然人家也不会敞开了跟你喝酒。

规矩十二,不要装歪,说错话,办错事,不要申辩,自觉罚酒才是硬道理。

规矩十三,假如,纯粹是假如,遇到酒不够的情况,酒瓶放在桌子中间,让人自己添,不要傻不拉叽的去一个一个倒酒,不然后面的人没酒怎么办?

规矩十四,最后一定还有一个闷杯酒,所以,不要让自己的酒杯空着。跑不了的~

规矩十五,注意酒后不要失言,不要说大话,不要失态,不要吐沫横飞,筷子乱甩,不要手指乱指,喝汤噗噗响,不要放屁打嗝,憋不住去厕所去,没人拦你。

规矩十六,不要把“我不会喝酒”挂在嘴上(如果你喝的话),免得别人骂你虚伪,不管你信不信,人能不能喝酒还真能看出来。

规矩十七,领导跟你喝酒,是给你face,不管领导怎么要你喝多少,自己先干为敬,记着啊,双手,杯子要低。

支付宝错误提示BUYER_SELLER_EQUAL解答

支付宝错误提示BUYER_SELLER_EQUAL解答

作者:admin 日期:2008-07-26

USER_NOT_EXIST------------------会员不存在

交易接口错误代码:

OUT_TRADE_NO_EXIST-----------------外部交易号已经存在

TRADE_NOT_EXIST-------------------交易不存在

ILLEGAL_PAYMENT_TYPE--------------无效支付类型

BUYER_NOT_EXIST--------------------买家不存在

SELLER_NOT_EXIST-------------------卖家不存在

COMMISION_ID_NOT_EXIST------------佣金收取帐户不存在

COMMISION_SELLER_DUPLICATE-----------收取佣金帐户和卖家是同一帐户

COMMISION_FEE_OUT_OF_RANGE-----------佣金金额超出范围

BUYER_SELLER_EQUAL-----------------买家,卖家是同一帐户

ILLEGAL_LOGISTICS_FORMAT-----------无效物流格式

TOTAL_FEE_LESSEQUAL_ZERO-------------交易总金额小于等于0

TOTAL_FEE_OUT_OF_RANGE-----------------交易总金额超出范围

ILLEGAL_FEE_PARAM----------------------非法交易金额格式

DONATE_GREATER_THAN_MAX------------------------小额捐款总金额超出最大限制额

DIRECT_PAY_AMOUNT_OUT_OF_RANGE----------------快速付款交易总金额超出最大限制

DIGITAL_FEE_GREATER_THAN_MAX-----------------虚拟物品交易总金额超出最大限制

SELF_TIMEOUT_NOT_SUPPORT-----------------------不支持自定义超时

COMMISION_NOT_SUPPORT-----------------------不支持虚拟发货方式

最佳网管工具点评

最佳网管工具点评

作者:admin 日期:2008-04-28

工具名称:SolarWinds Engineer Edition

网址:http://www.solarwinds.net

推荐理由:有读者说:"在不到一小时的时间内,我从网站上下载并安装了SolarWinds的授权版本。不久后,我就可以制作线路使用报告了,而且线路使用和基本响应时间功能非常棒,此外,数据还被保存下来,使我可以一个星期、一个月或一年后查看数据。"

工具名称:NetWatch套件

公司名称:Crannog Software

网址:http://www.crannog-software.com/netwatch.html

推荐理由:有读者认为这种软件由简单但却有效的点解决方案构成,这些解决方案在使用和效力上超过了他们所有的更大型的网络管理产品。 NetFlow Monitor是另一种解决流量可见性问题的低成本解决方案,但NetWatch使网管员可以通过简捷的点击过程定制创建网络地图。而且,这种软件基本上不需要培训和维护。

工具名称:WhatsUp Gold

公司名称:Ipswitch

网址:http://www.ipswitch.com

推荐理由:用户对它的评价是具有非常昂贵的产品才拥有的很多功能,而价格却非常低廉。还有读者称:"我们能够在几分钟之内安装好软件,自动发现大多数网络设备,并开始向我们的文本电话机发送状态报警。此外,我们还监测不应出现问题的服务和Web内容变化。"

另一位用户还利用它"报告简单的服务水平协议状况,让我的用户无法在真正发生了多少次故障上弄虚作假。"

工具名称:Etherpeek NX、Sniffer Distributed

公司名称:WildPackets、NAI

网址:http://www.wildpackets.comwww.networkassociates.com

推荐理由:一位读者推荐Etherpeek NX 2.0作为一种"价格低廉、功能优秀"的协议分析仪。Etherpeek NX 2.0帮助他解决断续出现的、复杂的应用问题。

另一种读者推荐的工具是来自NAI的Sniffer Distributed。他觉得如果工具包中缺少这种工具,他将无法生存。

工具名称:Packeteer PacketShaper

网址:http://www.packeteer.com

推荐理由:一位读者说:"当用于应用或主机上时,我们对报告和配置的粒度感到满意。它使我们可以找到一条完全拥塞的768K bit/s WAN链路,有效地从它里面得到更多的带宽。"

工具名称:NMIS(网络管理信息系统)

网址:http://www.sins.com.au/nmis/

推荐理由:它可以通过开放源代码GPL许可证免费使用,可以运行在Linux上。有读者说,它提供的支持"比我得到的任何支持都好。"该工具受到欢迎的另一个原因在于它带有仪表板的用户友好的Web界面,支持"在一个页面中以一种简要的、分级的和色块方式显示我所有200台网络设备的状态,从而使我可以轻松地找到问题的根源和范围。"

工具名称:Observer

公司名称:Network Instruments

网址:http://www.networkinstruments.net

推荐理由:这款工具由于"是目前功能最强和最多样化的平台"而成为读者的选择。

工具名称:xsight

公司名称:Aprisma Spectrum

网址:http://www.aprisma.com

推荐理由:有读者喜欢用Aprisma Spectrum公司的xsight来进行故障隔离,他说:"xsight与Attention Software一起使用可以令人信服地解决报警问题并向他人发出寻呼。"他还使用CiscoWorks来管理和维护他们的Cisco网络的防火墙和配置。

工具名称:MRTG

网址:http://www.mrtg.it

推荐理由:据一位读者称,多路由流量图形工具(MRTG)是其最爱,他说:"MRTG在收集有关网络带宽使用的统计数据和服务器监控方面表现非常棒。"MRTG不仅是免费的,而且还是通过GNU(通用公用许可)提供的。

工具名称:PingPlotter、FREEPing

公司名称: Nessoft、Tool4ever

网址:http://www.pingplotter.comwww.tools4ever.com

推荐理由:PingPlotter是读者推荐的一项价格仅为15美元的Ping和Traceroute工具。一旦出现问题,这位读者就启动该程序来查找问题出在哪里。FREEping是另一项读者推荐的可以免费下载的Ping工具。一位读者反映,这项工具"虽然非常简单,但却在掌握网络对象的可达性方面非常有用。"

工具名称:OpenView

公司名称:HP

网址:http://www.openview.hp.com

推荐理由:HP OpenView受到推荐是因为它可以提供"非常好且非常易好用的映像"。另一个原因是"可以对其进行编程,来做你想要做的任何事情",尤其是在出现问题时将相关性信息通过E-mail进行报警。

工具名称:NetScout

公司名称:NetScout

网址:http://www.netscout.com

推荐理由:一位读者推荐NetScout,是因为它具有良好的故障检测和性能管理功能。这位读者说:"虽然它是软件和硬件的融合体,但却能与大多数的网络元件(交换机和路由器)协调工作,而且,大家从一个视图就能了解企业的运行状况。"

工具名称:Servers Alive

公司名称:Woodstone

网址:http://www.woodstone.nu/salive/

推荐理由:一位读者称,它之所以喜欢Servers Alive,是因为它很简单,能够很好地完成网络事件任务和进行状态监控,此外,它

的安装相对来讲也很容易。他经营着一个小网络,发现这个简单而便宜的工具在他的小网络环境里运行得非常好,并可通过邮件组获得支持。

工具名称:SNMPc Enterprise

公司名称:Castlerock Computing

网址:http://www.castlerock.com

推荐理由:一位用户在推荐SNMPc Enterprise时表示:"与其他的大家伙相比,它更加易用,而且相当便宜。它的可扩展性非常惊人,使用它的新版本更容易管理网络管理系统本身。"他认为该工具的唯一不足就是,它只能在Windows下运行。但你只需花极少的时间就可以习惯这个软件包,一旦习惯了之后,用起来就更加容易了。

工具名称:NexVu

公司名称:NexVu

网址:http://www.nexvu.com

推荐理由:有读者称NexVu"是我们曾使用过的工具之中最有趣的一项工具,它可以是性能监控工具、协议分析工具、RMON探头以及终端服务器......所有这些功能都融为一体"。作为探测工具的备份选择,它非常具有吸引力。此外,它还可以提供有关该读者的Siebel应用系统的实时性能报告。

工具名称:Qcheck、Chariot

公司名称:NetIQ

网址:http://www.netiq.com

推荐理由:有一位读者在推荐NetIQ Qcheck和Chariot时称,Qcheck是一项免费工具,"它超级简单,能够极快地对两个主机之间的网络性能进行检查,与故障检修工具一样棒"。他说他的求助台使用的就是这种工具。它要求在被测主机上安装endpoint代理。这些endpoint是免费的,而且可供各种各样的系统使用。他说:" 我曾要求在我们企业里的每台台式机和服务器上装载这样的endpoint,从而减少了故障检修的次数。"关于Chariot,他说,Chariot"可以对我们所能想象得到的任何网络进行压力测试。它在概念设计和论证方面表现的非常好。添加Sniffer插件之后,就可以使用实际数据对网络进行测试,更不用说它的易用性了。"提醒大家注意的是,在把这种工具交给未经培训的新手之时,你必须格外小心,因为它"几乎可以把任何网络都给踩成碎片"。

终级win2003服务器安全配置篇

终级win2003服务器安全配置篇

作者:admin 日期:2008-04-25

这个不同于之前做的两个演示,此演示基本上保留系统默认的那些权限组不变,保留原味,以免取消不当造成莫名其妙的错误.

看过这个演示,之前的"超详细web服务器权限设置,精确到每个文件夹"和"超详细web服务器权限设置,事件查看器完全无报错"就不用再看了.这个比原来做的有所改进.操作系统用的是雨林木风的ghost镜像,补丁是打上截止11.2号最新的

Power Users组是否取消无所谓

具体操作看演示

windows下根目录的权限设置:

C:\WINDOWS\Application Compatibility Scripts 不用做任何修改,包括其下所有子目录

C:\WINDOWS\AppPatch AcWebSvc.dll已经有users组权限,其它文件加上users组权限

C:\WINDOWS\Connection Wizard 取消users组权限

C:\WINDOWS\Debug users组的默认不改

C:\WINDOWS\Debug\UserMode默认不修改有写入文件的权限,取消users组权限,给特别的权限,看演示

C:\WINDOWS\Debug\WPD不取消Authenticated Users组权限可以写入文件,创建目录.

C:\WINDOWS\Driver Cache取消users组权限,给i386文件夹下所有文件加上users组权限

C:\WINDOWS\Help取消users组权限

C:\WINDOWS\Help\iisHelp\common取消users组权限

C:\WINDOWS\IIS Temporary Compressed Files默认不修改

C:\WINDOWS\ime不用做任何修改,包括其下所有子目录

C:\WINDOWS\inf不用做任何修改,包括其下所有子目录

C:\WINDOWS\Installer 删除everyone组权限,给目录下的文件加上everyone组读取和运行的权限

C:\WINDOWS\java 取消users组权限,给子目录下的所有文件加上users组权限

C:\WINDOWS\MAGICSET 默认不变

C:\WINDOWS\Media 默认不变

C:\WINDOWS\Microsoft.NET不用做任何修改,包括其下所有子目录

C:\WINDOWS\msagent 取消users组权限,给子目录下的所有文件加上users组权限

C:\WINDOWS\msapps 不用做任何修改,包括其下所有子目录

C:\WINDOWS\mui取消users组权限

C:\WINDOWS\PCHEALTH 默认不改

C:\WINDOWS\PCHEALTH\ERRORREP\QHEADLES 取消everyone组的权限

C:\WINDOWS\PCHEALTH\ERRORREP\QSIGNOFF 取消everyone组的权限

C:\WINDOWS\PCHealth\UploadLB 删除everyone组的权限,其它下级目录不用管,没有user组和everyone组权限

C:\WINDOWS\PCHealth\HelpCtr 删除everyone组的权限,其它下级目录不用管,没有user组和everyone组权限(这个不用按照演示中的搜索那些文件了,不须添加users组权限就行)

C:\WINDOWS\PIF 默认不改

C:\WINDOWS\PolicyBackup默认不改,给子目录下的所有文件加上users组权限

C:\WINDOWS\Prefetch 默认不改

C:\WINDOWS\provisioning 默认不改,给子目录下的所有文件加上users组权限

C:\WINDOWS\pss默认不改,给子目录下的所有文件加上users组权限

C:\WINDOWS\RegisteredPackages默认不改,给子目录下的所有文件加上users组权限

C:\WINDOWS\Registration\CRMLog默认不改会有写入的权限,取消users组的权限

C:\WINDOWS\Registration取消everyone组权限.加NETWORK SERVICE 给子目录下的文件加everyone可读取的权限,

C:\WINDOWS\repair取消users组权限

C:\WINDOWS\Resources取消users组权限

C:\WINDOWS\security users组的默认不改,其下Database和logs目录默认不改.取消templates目录users组权限,给文件加上users组

C:\WINDOWS\ServicePackFiles 不用做任何修改,包括其下所有子目录

C:\WINDOWS\SoftwareDistribution不用做任何修改,包括其下所有子目录

C:\WINDOWS\srchasst 不用做任何修改,包括其下所有子目录

C:\WINDOWS\system 保持默认

C:\WINDOWS\TAPI取消users组权限,其下那个tsec.ini权限不要改

C:\WINDOWS\twain_32取消users组权限,给目录下的文件加users组权限

C:\WINDOWS\vnDrvBas 不用做任何修改,包括其下所有子目录

C:\WINDOWS\Web取消users组权限给其下的所有文件加上users组权限

C:\WINDOWS\WinSxS 取消users组权限,搜索*.tlb,*.policy,*.cat,*.manifest,*.dll,给这些文件加上everyone组和users权限

给目录加NETWORK SERVICE完全控制的权限

C:\WINDOWS\system32\wbem 这个目录有重要作用。如果不给users组权限,打开一些应用软件时会非常慢。并且事件查看器中有时会报出一堆错误。导致一些程序不能正常运行。但为了不让webshell有浏览系统所属目录的权限,给wbem目录下所有的*.dll文件users组和everyone组权限。

*.dll

users;everyone

我先暂停。你操作时挨个检查就行了

C:\WINDOWS\#$$#%^$^@!#$%$^S#@\#$#$%$#@@@$%!!WERa (我用的temp文件夹路径)temp由于必须给写入的权限,所以修改了默认路径和名称。防止webshell往此目录中写入。修改路径后要重启生效。

至此,系统盘任何一个目录是不可浏览的,唯一一个可写入的C:\WINDOWS\temp,又修改了默认路径和名称变成C:\WINDOWS\#$$#%^$^@!#$%$^S#@\#$#$%$#@@@$%!!WERa

这样配置应该相对安全了些。

我先去安装一下几款流行的网站程序,先暂停.几款常用的网站程序在这样的权限设置下完全正常。还没有装上sql2000数据库,无法测试动易2006SQL版了。肯定正常。大家可以试试。

服务设置:

1.设置win2k的屏幕保护,用pcanywhere的时候,有时候下线时忘记锁定计算机了,如果别人破解了你的pcanywhere密码,就直接可以进入你计算机,如果设置了屏保,当你几分钟不用后就自动锁定计算机,这样就防止了用pcanyhwerer直接进入你计算机的可能,也是防止内部人员破坏服务器的一个屏障

2.关闭光盘和磁盘的自动播放功能,在组策略里面设.这样可以防止入侵者编辑恶意的autorun.inf让你以管理员的身份运行他的木马,来达到提升权限的目的。可以用net share 查看默认共享。由于没开server服务,等于已经关闭默认共享了,最好还是禁用server服务。

附删除默认共享的命令:

net share c$ /del

net share d$ /del

net share e$ /del

net share f$ /del

net share ipc$ /del

net share admin$ /del

3.关闭不需要的端口和服务,在网络连接里,把不需要的协议和服务都删掉,这里只安装了基本的Internet协议(TCP/IP),由于要控制带宽流量服务,额外安装了Qos数据包计划程序。在高级tcp/ip设置里--"NetBIOS"设置"禁用tcp/IP上的NetBIOS 。

修改3389远程连接端口(也可以用工具修改更方便)

修改注册表.

开始--运行--regedit

依次展开 HKEY_LOCAL_MACHINE/SYSTEM/CURRENTCONTROLSET/CONTROL/

TERMINAL SERVER/WDS/RDPWD/TDS/TCP

右边键值中 PortNumber 改为你想用的端口号.注意使用十进制(例 1989 )

HKEY_LOCAL_MACHINE/SYSTEM/CURRENTCONTROLSET/CONTROL/TERMINAL SERVER/

WINSTATIONS/RDP-TCP/

右边键值中 PortNumber 改为你想用的端口号.注意使用十进制(例 1989 )

注意:别忘了在WINDOWS2003自带的防火墙给+上10000端口

修改完毕.重新启动服务器.设置生效.

这里就不改了,你可以自己决定是否修改.权限设置的好后,个人感觉改不改无所谓

4.禁用Guest账号

在计算机管理的用户里面把Guest账号禁用。为了保险起见,最好给Guest加一个复杂的密码。你可以打开记事本,在里面输入一串包含特殊字符、数字、字母的长字符串,然后把它作为Guest用户的密码拷进去.我这里随便复制了一段文本内容进去.

如果设置密码时提示:工作站服务没有启动 先去本地安全策略里把密码策略里启动密码复杂性给禁用后就可以修改了

5.创建一个陷阱用户

即创建一个名为“Administrator”的本地用户,把它的权限设置成最低,什么事也干不了的那种,并且加上一个超过10位的超级复杂密码。这样可以让那些 Hacker们忙上一段时间,借此发现它们的入侵企图。

6.本地安全策略设置

开始菜单—>管理工具—>本地安全策略

A、本地策略——>审核策略

审核策略更改 成功 失败

审核登录事件 成功 失败

审核对象访问 失败

审核过程跟踪 无审核

审核目录服务访问 失败

审核特权使用 失败

审核系统事件 成功 失败

审核账户登录事件 成功 失败

审核账户管理 成功 失败

B、本地策略——>用户权限分配

关闭系统:只有Administrators组、其它全部删除。

通过终端服务允许登陆:只加入Administrators,Remote Desktop Users组,其他全部删除

运行 gpedit.msc 计算机配置 > 管理模板 > 系统 显示“关闭事件跟踪程序” 更改为已禁用

用户管理,建立另一个备用管理员账号,防止特殊情况发生。安装有终端服务与SQL服务的服务器停用TsInternetUser, sQLDebugger这两 个账号

C、本地策略——>安全选项

交互式登陆:不显示上次的用户名 启用

网络访问:不允许SAM帐户和共享的匿名枚举 启用

网络访问:不允许为网络身份验证储存凭证 启用

网络访问:可匿名访问的共享 全部删除

网络访问:可匿名访问的命 全部删除

网络访问:可远程访问的注册表路径 全部删除

网络访问:可远程访问的注册表路径和子路径 全部删除

帐户:重命名来宾帐户 重命名一个帐户

帐户:重命名系统管理员帐户 重命名一个帐户

7.禁止dump file的产生

dump文件在系统崩溃和蓝屏的时候是一份很有用的查找问题的资料。然而,它也能够给黑客提供一些敏感

信息比如一些应用程序的密码等。控制面板>系统属性>高级>启动和故障恢复把 写入调试信息 改成无。

关闭华医生Dr.Watson

在开始-运行中输入“drwtsn32”,或者开始-程序-附件-系统工具-系统信息-工具-Dr Watson,调出系统

里的华医生Dr.Watson ,只保留“转储全部线程上下文”选项,否则一旦程序出错,硬盘会读很久,并占

用大量空间。如果以前有此情况,请查找user.dmp文件,删除后可节省几十MB空间。.

在命令行运行drwtsn32 -i 可以直接关闭华医生,普通用户没什么用处

8.禁用不必要的服务 开始-运行-services.msc

TCP/IPNetBIOS Helper提供 TCP/IP 服务上的 NetBIOS 和网络上客户端的 NetBIOS 名称解析的支持而使用户能够共享

文件、打印和登录到网络

Server支持此计算机通过网络的文件、打印、和命名管道共享

Computer Browser 维护网络上计算机的最新列表以及提供这个列表

Task scheduler 允许程序在指定时间运行

Messenger 传输客户端和服务器之间的 NET SEND 和 警报器服务消息

Distributed File System: 局域网管理共享文件,不需要可禁用

Distributed linktracking client:用于局域网更新连接信息,不需要可禁用

Error reporting service:禁止发送错误报告

Microsoft Serch:提供快速的单词搜索,建议禁用****不禁用移动*.msc文件后启动系统时会报错。禁用后没影响

NTLMSecuritysupportprovide:telnet服务和Microsoft Serch用的,不需要可禁用

PrintSpooler:如果没有打印机可禁用

Remote Registry:禁止远程修改注册表

Remote Desktop Help Session Manager:禁止远程协助

Workstation 关闭的话远程NET命令列不出用户组

以上是在Windows Server 2003 系统上面默认启动的服务中禁用的,默认禁用的服务如没特别需要的话不要启动。

看下我开了些什么服务,大家可以参考设置一下.如果把不该禁用的服务禁了,事件查看器可能会出现一些报错.

9.设置IP筛选,只开放你所要用到的端口,这样可以防止别人的木马程序连接,因为任何一个网络程序要和你服务器通信,都要通过端口。查看本机所开的端口是用netstat -na 命令,这儿我们开放了80 1989 21 1433(sqlserver),5631(pcanywhere)和ip6端口,这样设置后,一般的后门程序就无法连接到本机了,注意要重新启动了才有效果

附常用服务的各个端口:

IIS 80

FTP 21 启用后需要FTP客户端关闭PSAV才能连接

SMTP 25

POP3 110

MS SQL 1433

Mysql 3306

PcAnywhere 5631

Windows远程客户端 3389

10.修改相关注册表,个人感觉这样的效果不大。没去修改,仅供参考:

A、防止SYN洪水攻击

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

新建DWORD值,名为SynAttackProtect,值为2

新建EnablePMTUDiscovery REG_DWORD 0

新建NoNameReleaseOnDemand REG_DWORD 1

新建EnableDeadGWDetect REG_DWORD 0

新建KeepAliveTime REG_DWORD 300,000

新建PerformRouterDiscovery REG_DWORD 0

新建EnableICMPRedirects REG_DWORD 03. 禁止响应ICMP路由通告报文

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters\Interfaces\interface

新建DWORD值,名为PerformRouterDiscovery 值为0

B、防止ICMP重定向报文的攻击

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

将EnableICMPRedirects 值设为0

C、不支持IGMP协议

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

新建DWORD值,名为IGMPLevel 值为0

D、禁止IPC空连接:

cracker可以利用net use命令建立空连接,进而入侵,还有net view,nbtstat这些都是基于空连接的,禁止空连接就好了。

Local_Machine\System\CurrentControlSet\Control\LSA-RestrictAnonymous 把这个值改成”1”即可。

E、更改TTL值

cracker可以根据ping回的TTL值来大致判断你的操作系统,如:

TTL=107(WINNT);

TTL=108(win2000);

TTL=127或128(win9x);

TTL=240或241(linux);

TTL=252(solaris);

TTL=240(Irix);

实际上你可以自己改的:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters:DefaultTTL REG_DWORD 0-0xff(0-255 十进制,默认值128)改成一个莫名其妙的数字如250

11.把系统Administrator账号改名,我的已经改成了 中央人民政府 。可以把硬盘的其它分区或重要目录设置成仅这个用户可以访问。这样即使入侵者把自己提升成了超级管理员组成员。也无法访问这些地方。 将Administrators组改名为其他,这样即使系统出现了溢出漏洞,但系统盘下的net.exe程序已被转移删除,想加入管理员组基本难以实现。何况Administrators组已被改名,用那个net localgroup administrators xxx /add,不知道管理员组的名字,会提示指定的本地组不存在。这样即使net命令可用也加不上了。

最后给你的管理员帐户设定一个非常复杂的密码.

设置本地用户帐号,把管理员和来宾帐号重新命名,禁止不必用的帐号,最好还要建立一个管理员备用帐号,以防万一(提示:养成经常看一看本地用户帐号属性的习惯,以防后门帐号)

12.控制面板的设置:

修改*.cpl(控制面板文件)的权限为只有管理员可以访问

移动所有*.msc(管理控制台文件)到你的一个固定目录,并设置这个目录的访问权限(只有管理员可以防问,比如上面11中说的,把这个目录加上只有中央人民政府这个用户可以访问.这样就是别人进入你服务器也没办法操作,还有就是把net.exe改名或者移动.搜索net.exe;net1.exe只给管理员可以访问的权限

设置arp.exe;attrib.exe;cmd.exe;format.com;ftp.exe;tftp.exe;net.exe;net1.exe;netstat.exe;ping.exe;regedit.exe;regsvr32.exe;telnet.exe;xcopy.exe;at.exe的权限只有管理员权限可以访问(注意net1.exe与net同样作用)搜索这些文件时注意选择其它高级选项,勾选搜索隐藏的文件和文件夹。

13.卸载wscript.shell对象(强烈建议卸载.命令行执行组件.可以通过上传cmd.exe到网站目录下或直接调用服务器上的从而运行相关命令)

在cmd下运行:regsvr32 WSHom.Ocx /u

卸载FSO对象(不建议卸载.文件操作组件.一般虚拟主机服务提供商都开放着,禁用后一些asp程序不能正常运行)

在cmd下运行:regsvr32.exe scrrun.dll /u

禁用Workstation服务,如果不禁用,asp网马可以查看系统用户与服务,知道你的所有用户名称

14.IIS站点设置:

1、将IIS目录数据与系统磁盘分开,保存在专用磁盘空间内。

2、启用父级路径

3、在IIS管理器中删除必须之外的任何没有用到的映射(保留asp等必要映射即可)

4、在IIS中将HTTP404 Object Not Found出错页面通过URL重定向到一个定制HTM文件

5、Web站点权限设定(建议)

读 允许

写 不允许

脚本源访问 不允许

目录浏览 建议关闭

日志访问 建议关闭

索引资源 建议关闭

执行 推荐选择 “仅限于脚本”

经过以上的设置后,服务器基本上已经安全了。注意常更新系统安全补丁,关注一些最新漏洞的危害,并做相应的预防。好了,结束

简易VirtualBox网络设置

简易VirtualBox网络设置

作者:admin 日期:2008-04-23

一、连接互联网

二、与主机共享文件夹

以安装Windows XP为例,因为本人不熟悉Linux所以无法介绍安装Linux相关设置了。

第一步:新建一个****(非常简单,这里就不详述了)

第二步:设置

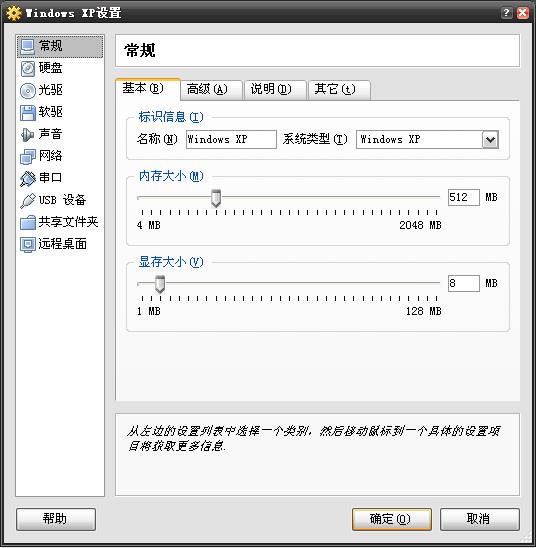

2.1设置内存/显存容量

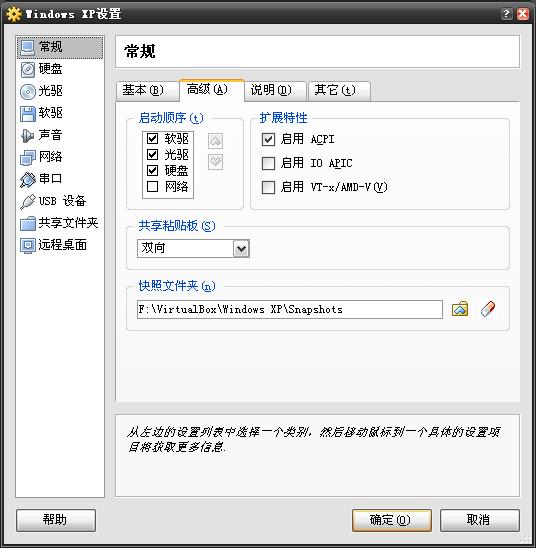

2.2设置启动顺序/PC电源类型

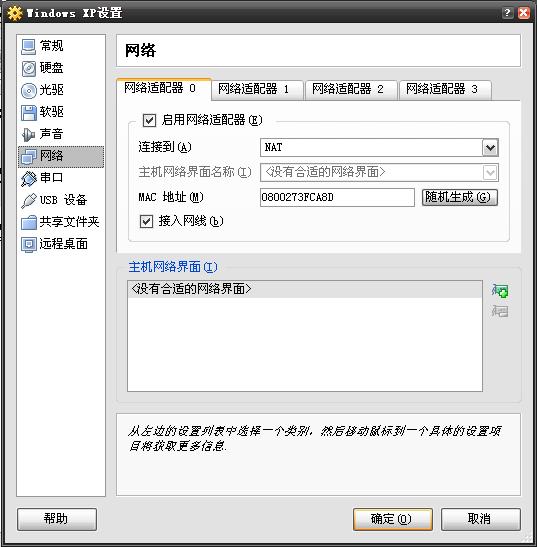

2.3网络设置(本例为默认设置)

2.4USB设备

注意:USB设备并不支持大多数USB设备,例如我的网银key它无法支持。打印机也无法支持。(实现上我目前的USB设备没有一个能支持)

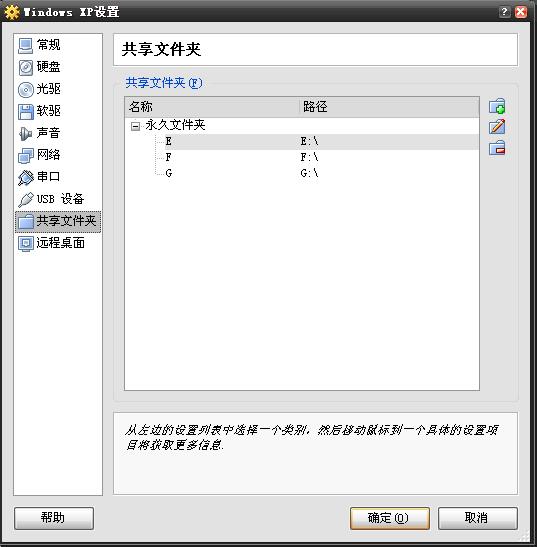

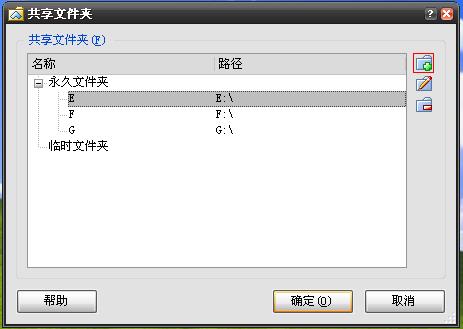

2.5共享文件夹

注:可以安装完操作系统后再设置

第三步:启动****并安装操作系统。

3.1 加入ISO文件

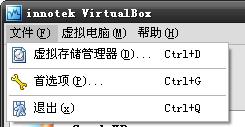

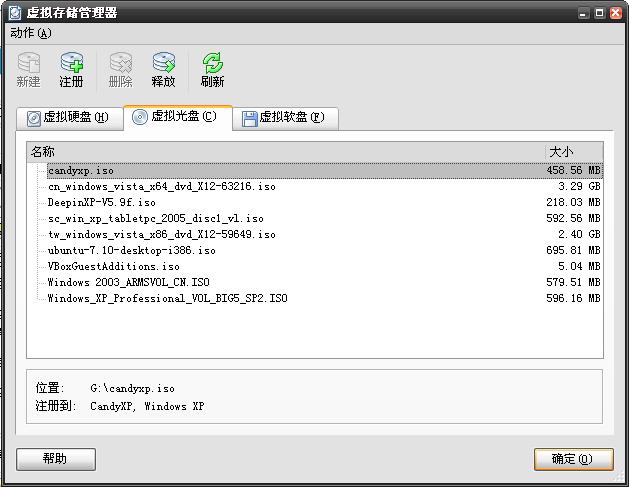

[文件]-[虚拟储存管理器]

[注册]-(选择你的ISO文件)

加到列表后关闭列表。

3.2 启动****

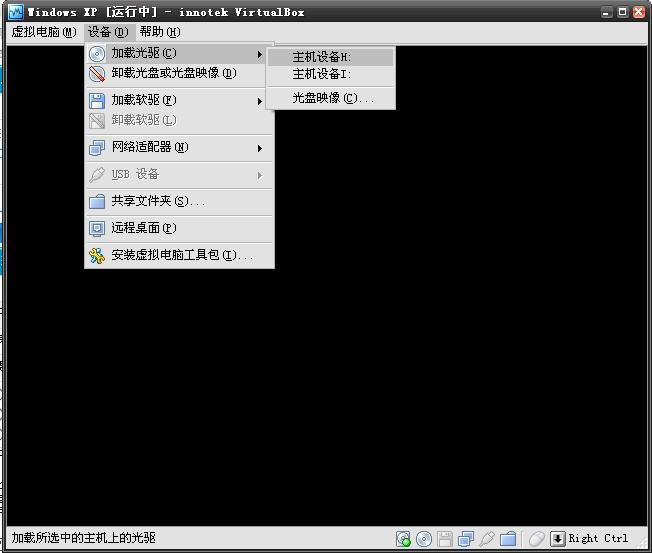

选择光盘映像,打开刚才你加入到列表中的ISO文件即可

3.3 完成xp安装(这里略过)

第四步:访问互联网

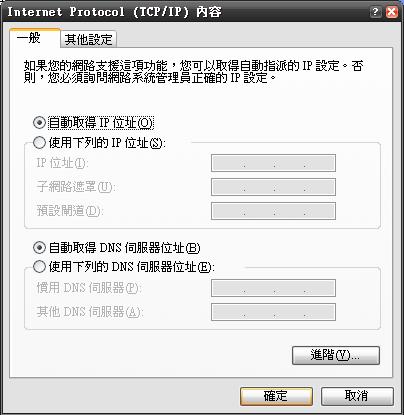

网上邻居、属性、属性、TCP/IP

选择自动即可实现访问互联网了

第五步:与主机共享文件夹

5.1 在****的右下角如图,先共享文件夹图标。

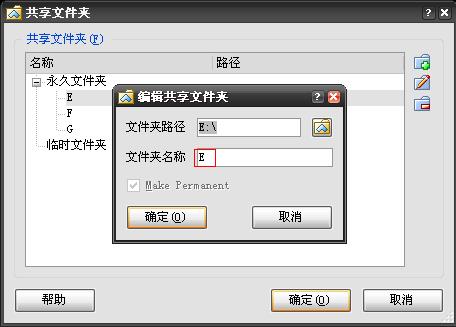

5.2 添加文件夹

记着红框内的名称

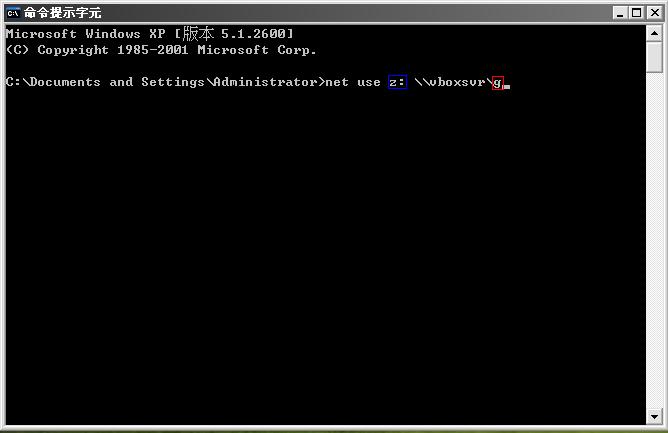

5.3 磁盘映象

如图红框内的是添加文件夹时输入的名称,蓝框的是你需要的盘符名称。

注:如果你有多个文件夹共享,需要重复此步骤。

命令:net use z: \\vboxsvr\g

全部OK。

如何在IIS上搭建WAP网站

如何在IIS上搭建WAP网站

作者:admin 日期:2008-01-20

2.在IIS平台创建一个新的MIME类型 先选择WAP站点的属性,再加入MIME类型,然后选择HTTP Headers标签。

在MIME Map部分,点击File Type并且输入以下信息:

Associated Extension MIME Type

wml text/vnd.wap.wml

wmlc application/vnd.wap.wmlc

wbmp image/vnd.wap.wbmp

wmlsc application/vnd.wap.wmlscriptc

wmls text/vnd.wap.wmlscript

wsc application/vnd.wap/wmlscriptc

完成以后,将会显示以下几种类型:

3.现在,你就可以把你的网站内容加到站点文件夹里面了。

服务器安全设置之--组件安全设置篇

服务器安全设置之--组件安全设置篇

作者:admin 日期:2008-01-20

A、卸载Wscrīpt.Shell 和 Shell.application 组件,将下面的代码保存为一个.BAT文件执行(分2000和2003系统)

windows2000.bat

del C:\WINNT\System32\wshom.ocx

regsvr32/u C:\WINNT\system32\shell32.dll

del C:\WINNT\system32\shell32.dll

windows2003.bat

del C:\WINDOWS\System32\wshom.ocx

regsvr32/u C:\WINDOWS\system32\shell32.dll

del C:\WINDOWS\system32\shell32.dll

B、改名不安全组件,需要注意的是组件的名称和Clsid都要改,并且要改彻底了,不要照抄,要自己改

【开始→运行→regedit→回车】打开注册表编辑器

然后【编辑→查找→填写Shell.application→查找下一个】

用这个方法能找到两个注册表项:

{13709620-C279-11CE-A49E-444553540000} 和 Shell.application 。

第一步:为了确保万无一失,把这两个注册表项导出来,保存为xxxx.reg 文件。

第二步:比如我们想做这样的更改

13709620-C279-11CE-A49E-444553540000 改名为 13709620-C279-11CE-A49E-444553540001

Shell.application 改名为 Shell.application_nohack

第三步:那么,就把刚才导出的.reg文件里的内容按上面的对应关系替换掉,然后把修改好的.reg文件导入到注册表中(双击即可),导入了改名后的注册表项之后,别忘记了删除原有的那两个项目。这里需要注意一点,Clsid中只能是十个数字和ABCDEF六个字母。

其实,只要把对应注册表项导出来备份,然后直接改键名就可以了,

改好的例子

建议自己改

应该可一次成功 Windows Registry Editor Version 5.00

[HKEY_CLASSES_ROOT\CLSID\{13709620-C279-11CE-A49E-444553540001}]

@="Shell Automation Service"

[HKEY_CLASSES_ROOT\CLSID\{13709620-C279-11CE-A49E-444553540001}\InProcServer32]

@="C:\\WINNT\\system32\\shell32.dll"

"ThreadingModel"="Apartment"

[HKEY_CLASSES_ROOT\CLSID\{13709620-C279-11CE-A49E-444553540001}\ProgID]

@="Shell.Application_nohack.1"

[HKEY_CLASSES_ROOT\CLSID\{13709620-C279-11CE-A49E-444553540001}\TypeLib]

@="{50a7e9b0-70ef-11d1-b75a-00a0c90564fe}"

[HKEY_CLASSES_ROOT\CLSID\{13709620-C279-11CE-A49E-444553540001}\Version]

@="1.1"

[HKEY_CLASSES_ROOT\CLSID\{13709620-C279-11CE-A49E-444553540001}\VersionIndependentProgID]

@="Shell.Application_nohack"

[HKEY_CLASSES_ROOT\Shell.Application_nohack]

@="Shell Automation Service"

[HKEY_CLASSES_ROOT\Shell.Application_nohack\CLSID]

@="{13709620-C279-11CE-A49E-444553540001}"

[HKEY_CLASSES_ROOT\Shell.Application_nohack\CurVer]

@="Shell.Application_nohack.1"

老杜评论: Wscrīpt.Shell 和 Shell.application 组件是 脚本入侵过程中,提升权限的重要环节,这两个组件的卸载和修改对应注册键名,可以很大程度的提高虚拟主机的脚本安全性能,一般来说,ASP和php类脚本提升权限的功能是无法实现了,再加上一些系统服务、硬盘访问权限、端口过滤、本地安全策略的设置,虚拟主机因该说,安全性能有非常大的提高,黑客入侵的可能性是非常低了。注销了Shell组件之后,侵入者运行提升工具的可能性就很小了,但是prel等别的脚本语言也有shell能力,为防万一,还是设置一下为好。下面是另外一种设置,大同小异。

一、禁止使用FileSystemObject组件

FileSystemObject可以对文件进行常规操作,可以通过修改注册表,将此组件改名,来防止此类木马的危害。

HKEY_CLASSES_ROOT\scrīpting.FileSystemObject\

改名为其它的名字,如:改为 FileSystemObject_ChangeName

自己以后调用的时候使用这个就可以正常调用此组件了

也要将clsid值也改一下

HKEY_CLASSES_ROOT\scrīpting.FileSystemObject\CLSID\项目的值

也可以将其删除,来防止此类木马的危害。

2000注销此组件命令:RegSrv32 /u C:\WINNT\SYSTEM\scrrun.dll

2003注销此组件命令:RegSrv32 /u C:\WINDOWS\SYSTEM\scrrun.dll

如何禁止Guest用户使用scrrun.dll来防止调用此组件?

使用这个命令:cacls C:\WINNT\system32\scrrun.dll /e /d guests

二、禁止使用Wscrīpt.Shell组件

Wscrīpt.Shell可以调用系统内核运行DOS基本命令

可以通过修改注册表,将此组件改名,来防止此类木马的危害。

HKEY_CLASSES_ROOT\Wscrīpt.Shell\及HKEY_CLASSES_ROOT\Wscrīpt.Shell.1\

改名为其它的名字,如:改为Wscrīpt.Shell_ChangeName 或 Wscrīpt.Shell.1_ChangeName

自己以后调用的时候使用这个就可以正常调用此组件了

也要将clsid值也改一下

HKEY_CLASSES_ROOT\Wscrīpt.Shell\CLSID\项目的值

HKEY_CLASSES_ROOT\Wscrīpt.Shell.1\CLSID\项目的值

也可以将其删除,来防止此类木马的危害。

三、禁止使用Shell.Application组件

Shell.Application可以调用系统内核运行DOS基本命令

可以通过修改注册表,将此组件改名,来防止此类木马的危害。

HKEY_CLASSES_ROOT\Shell.Application\

及

HKEY_CLASSES_ROOT\Shell.Application.1\

改名为其它的名字,如:改为Shell.Application_ChangeName 或 Shell.Application.1_ChangeName

自己以后调用的时候使用这个就可以正常调用此组件了

也要将clsid值也改一下

HKEY_CLASSES_ROOT\Shell.Application\CLSID\项目的值

HKEY_CLASSES_ROOT\Shell.Application\CLSID\项目的值

也可以将其删除,来防止此类木马的危害。

禁止Guest用户使用shell32.dll来防止调用此组件。

2000使用命令:cacls C:\WINNT\system32\shell32.dll /e /d guests

2003使用命令:cacls C:\WINDOWS\system32\shell32.dll /e /d guests

注:操作均需要重新启动WEB服务后才会生效。

四、调用Cmd.exe

禁用Guests组用户调用cmd.exe

2000使用命令:cacls C:\WINNT\system32\Cmd.exe /e /d guests

2003使用命令:cacls C:\WINDOWS\system32\Cmd.exe /e /d guests

通过以上四步的设置基本可以防范目前比较流行的几种木马,但最有效的办法还是通过综合安全设置,将服务器、程序安全都达到一定标准,才可能将安全等级设置较高,防范更多非法入侵。

C、防止Serv-U权限提升 (适用于 Serv-U6.0 以前版本,之后可以直接设置密码)

先停掉Serv-U服务

用Ultraedit打开ServUDaemon.exe

查找 Ascii:LocalAdministrator 和 #l@$ak#.lk;0@P

修改成等长度的其它字符就可以了,ServUAdmin.exe也一样处理。

另外注意设置Serv-U所在的文件夹的权限,不要让IIS匿名用户有读取的权限,否则人家下走你修改过的文件,照样可以分析出你的管理员名和密码。

服务器安全设置之--IP安全策略

服务器安全设置之--IP安全策略

作者:admin 日期:2008-01-20

ICMP -- -- -- ICMP 阻止

UDP 135 任何IP地址 我的IP地址 135-UDP 阻止

UDP 136 任何IP地址 我的IP地址 136-UDP 阻止

UDP 137 任何IP地址 我的IP地址 137-UDP 阻止

UDP 138 任何IP地址 我的IP地址 138-UDP 阻止

UDP 139 任何IP地址 我的IP地址 139-UDP 阻止

TCP 445 任何IP地址-从任意端口 我的IP地址-445 445-TCP 阻止

UDP 445 任何IP地址-从任意端口 我的IP地址-445 445-UDP 阻止

UDP 69 任何IP地址-从任意端口 我的IP地址-69 69-入 阻止

UDP 69 我的IP地址-69 任何IP地址-任意端口 69-出 阻止

TCP 4444 任何IP地址-从任意端口 我的IP地址-4444 4444-TCP 阻止

TCP 1026 我的IP地址-1026 任何IP地址-任意端口 灰鸽子-1026 阻止

TCP 1027 我的IP地址-1027 任何IP地址-任意端口 灰鸽子-1027 阻止

TCP 1028 我的IP地址-1028 任何IP地址-任意端口 灰鸽子-1028 阻止

UDP 1026 我的IP地址-1026 任何IP地址-任意端口 灰鸽子-1026 阻止

UDP 1027 我的IP地址-1027 任何IP地址-任意端口 灰鸽子-1027 阻止

UDP 1028 我的IP地址-1028 任何IP地址-任意端口 灰鸽子-1028 阻止

TCP 21 我的IP地址-从任意端口 任何IP地址-到21端口 阻止tftp出站 阻止

TCP 99 我的IP地址-99 任何IP地址-任意端口 阻止99shell 阻止